Depois do ser humano, um funcionário insatisfeito ou até mesmo mal demitido, a principal ameaça à operação de uma empresa é o vírus cibernético. Neste artigo analiso a anatomia de um ataque SCAM, uma fraude com o objetivo de explorar a boa fé do incauto online.

Em geral, um ataque virtual é composto por quatro etapas:

- Planejamento;

- Coleta de dados;

- Invasão;

- Exploração.

No planejamento são definidos os objetivos e as estratégias do ataque. O momento de captar o maior número de informações sobre o alvo é a fase da coleta de dados. Durante a invasão são efetivamente testadas as técnicas e conhecidas as reais vulnerabilidades do alvo. E finalmente é chegado o ato da exploração, caracterizada pelo furto de dados e informações e até mesmo pela danificação parcial ou total do alvo.

O fato seguinte aconteceu em uma empresa que teve alguns computadores atacados e as informações simplesmente sumiam. Sumiam mesmo?

O nome do segundo, FakeSysdef, já diz tudo. Ele simula uma falha no HD do computador e informa na tela que houve um erro de escrita no HD, que os dados serão perdidos e o seu disco rígido vai parar de funcionar. Neste momento os ícones do desktop (área de trabalho) somem, bem como os itens mais comuns como os “meus documentos” e tudo o que estiver incluso nestas pastas. O computador é forçado a dar um BOOT e reinicia sozinho à revelia do usuário.

Quando o sistema operacional (Windows) é novamente carregado, a área de trabalho aparece vazia e com o fundo de tela na cor preta. Perceba que tudo isto já interfere – e muito – no emocional do usuário incauto que, neste momento, já se encontra em desespero e acha que de fato tudo se perdera e se amaldiçoa por nunca ter feito backup da sua máquina.

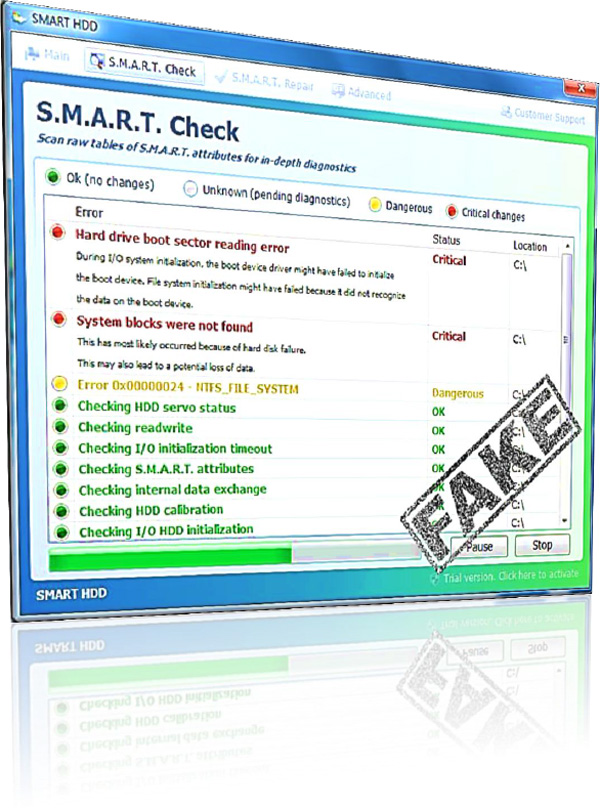

O aviso falso de falha de escrita volta a aparecer várias vezes na tela e logo em seguida aparece outra tela, falsa também, que simula a verificação da integridade do seu HD. Veja a imagem seguinte:

Repare nos avisos com o status Critical na cor vermelha. Isso é para deixar o usuário em estado de pânico. Nada do que aparece nesta tela é verdade. Trata-se apenas de uma ilusão animada. Mas veja: no canto inferior direito está escrito em inglês: “Trial version. Click here to activate”. Aí é que está a maldade maior, o golpe em si. Quando o usuário, já suando frio, clica neste link é aberto o navegador de internet em uma página que oferece a venda da solução para o falso problema. Na verdade são dois golpes em um. Vejamos:

Ao oferecer a panaceia de todos os problemas, o golpe malicioso informa que somente aceita pagamento pela solução via cartão de crédito. Na tentativa de recuperar os seus dados o usuário já não pensa em mais nada a não ser consertar o defeito do HD. Daí faz a compra informando todos os dados do seu cartão de crédito até o código de segurança. Já era! O golpe prossegue com o download de um falso software que diz corrigir os tais problemas críticos do HD. É certo que os problemas apenas começaram e o limite do seu cartão será estourado enquanto você bebe um copo d’água na cozinha para se acalmar.

O truque mui amigo

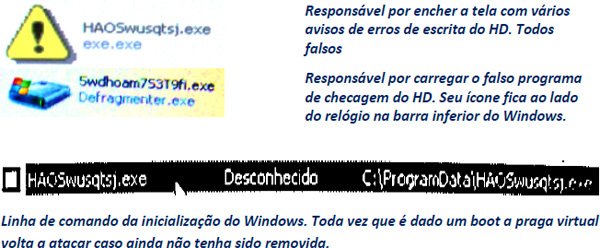

Quando o sistema operacional é reinicializado, os cavalos de troia já descompactaram dois cúmplices do golpe na pasta c:\ProgramData e também já houve a mudança do atributo das pastas desktop (área de trabalho) e meus documentos. Todos os seus respectivos conteúdos são configurados para objetos ocultos do sistema. As pastas e arquivos estão lá, mas você não pode mais vê-los. Puro ilusionismo!

As pastas e dados não são apagados simplesmente para o golpe poder se completar e o incauto indicar a solução falsa para quem esteja passando pelo mesmo problema. O golpista pensa até em um possível boca a boca de incautos para engordar a sua receita.

O golpe foi tão bem planejado que mesmo que o seu antivírus remova a praga que está na memória, ela voltará no próximo boot. Lembra-se dos dois cúmplices? São eles os arquivos executáveis HAOSwusqtsj.exe e 5wdhoam7S3T9fi.exe que são ativados a cada novo boot e tratam de começar o ciclo de todo o golpe novamente. Você deve apagá-los e também retirá-los da inicialização do sistema operacional.

Agora imagine isto acontecendo em uma empresa durante o horário de funcionamento. Faça os cálculos e note bem quanto foi perdido por máquina parada. Pense em um universo de 10

PCs parados, calcule o custo de cada funcionário e multiplique por pelo menos umas 10 horas. Isto sem levar em conta os clientes internos e externos que deixaram de ser atendidos.

Esta então é a anatomia e filosofia de um ataque SCAM que alia simultaneamente recursos tecnológicos para explorar o emocional e a boa fé do usuário desavisado.

Este cavalo de troia pode entrar na sua máquina com um simples clique em links aparentemente inocentes postados no Facebook e no Twitter como o que na semana passada infectou 60.000 brasileiros ao oferecer um plugin social para o Facebook que prometia mostrar quem estava visitando o seu perfil.

Cuidado! A curiosidade matou o gato. A ignorância e a falta de gerenciamento de riscos também.

[Webinsider]

…………………………

Acompanhe o Webinsider no Twitter e no Facebook.

Assine nossa newsletter e não perca nenhum conteúdo.

Leonardo Cardoso de Moraes

Leonardo Cardoso de Moraes (leonardo@cardosodemoraes.com.br) é diretor comercial da TI Safe e perito forense.

2 respostas

Acho que está mais do que na hora das empresas mudarem de software para uso cotidiano e simples. O Ubuntu/MAC OS resolveria o problema da maioria dos casos, salva exceções em que se tenha que usar o software dedicado que rode específico a uma plataforma. A variedade de sistemas, já se tornaria mais um entrave a esses tipos de golpes.

E claro, uma completa reforma na educação de funcionários que são contratados por terem “cursos de informática”, onde se aprende porcamente a manusear o windows e office, e ignora-se toda a parte pertinente a segurança.

As escolinhas de informática deveriam ensinar vários sistemas operacionais, para que o indivíduo absorva o conceito, e por último, conhecimento e técnicas para evitar cair em golpes e/ou expor a empresa.

Tenho um primo e um amigo que são alvos fáceis para este tipo de ação. Eles são tão ignorantes, mas tão ignorantes, que eu instalei o Linux Mint 12 para eles e nunca mais eles tiveram um probleminha sequer.

Antivirus? Spyware? Malware? Os caras navegam na internet o dia todo e produzem documentos tipo .doc e .xls

Estão felizes da vida pois nunca mais se preocuparam com virus.