O gerenciamento da entrega de serviços com qualidade, conseguindo a máxima da eficácia e eficiência gerando valor agregado ao produto é um desafio constante para muitas organizações de diversos segmentos de negócio.

E se hoje junto a todos os cuidados inerentes aos diversos frameworks de gestão, envolvendo projetos, qualidade, auditoria, desenvolvimento, processos, a informação ainda é e será a alma do negócio. Neste contexto, a segurança da informação torna-se uma “disciplina” obrigatória que esta aderente aos diversos silos da gestão corporativa e do negócio em que as analises de riscos e todo um arsenal de medidas técnicas devem ser levadas a sério.

Na ITIL Foundation V3 não encontramos ainda um capitulo especifico que trate a gestão de riscos. No entanto, em seus vários capítulos de estratégia, desenho/projeto, transição, operação e melhoria continua, menciona-se enfaticamente a palavra risco. Além de que nesta versão da ITIL, se tem agora a Segurança da Informação como um capitulo especifico melhor tratado do que na versão anterior.

O fato é que segurança da informação é algo que a ITIL se preocupa e coloca-se como parte integrante de suas melhores praticas já direcionando-a desde a estratégia e fortificando na implementação dos processos em desenho/projeto de negócio. Lembrando que não existe uma receita pronta para implementação da ITIL e da Segurança, pois pessoas são diferentes, processos podem mudar, tecnologias são mutáveis, e sobretudo, a visão, missão e planos de negócios são diferentes, mesmo aplicando em mesmos segmentos de mercado.

A ITIL estará atuando como uma “intermediadora” de suas melhores praticas de processos ,infraestrutura, orquestrando pessoas e fornecedores para concretizar a utilidade e garantia dos serviços que deverão ser entregues com vantagem competitiva ao negócio.

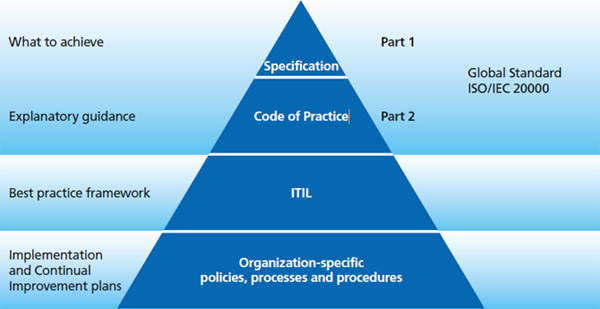

Por isso, a sinergia da ITIL perante a Segurança ocorrerá na exigência primordial de saber o que realizar e o que ao certo se pretende atingir. Isso fará parte dos fundamentos básicos do gerenciamento de qualidade de serviços de TI (mediante a ISO/IEC 20000) que vão de encontro a biblioteca ITIL, em que deverá conter as especificações do levantamento de requisitos técnicos e de negócio para o cumprimentos das metas estabelecidas pelo corpo executivo. Tais metas deverão ser orientadas pelos embasamentos explicativos dos códigos de boas práticas deste framework de gestão de qualidade de serviços de TI.

E a base para que a ITIL possa fazer esta simbiose é colher os alicerces que formam os procedimentos, processos, diretrizes, normas e políticas para implementação dos planos de melhoria continua.

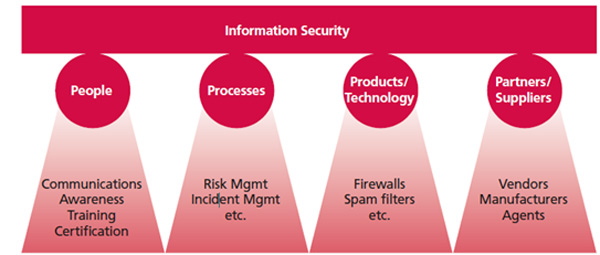

Como já caracterizada na própria ITIL, o processo de melhoria continua não é o fim de um ciclo PDCA, por exemplo. É um ciclo continuo de acompanhamento, refinamentos, transformações e exigências desde a estratégia, em que envolverá pessoas, processos, tecnologias e parceiros/fornecedores. Estes elementos sustentarão a gestão de segurança da informação.

Em que as áreas de Recursos Humanos, Marketing, Comunicação deverão realizar a implementação de Planos de Conscientização de como manipular, descartar, transferir informações sob seu domínio. Pois cada pessoa é um ativo da informação responsável.

Bem como o trabalho de comunicação dos novos procedimentos e políticas divulgados na empresa para todo um processo de compliance. Processo esse que também será fundamental para todo um mapeamento dos riscos inerentes a cada segmento (operacional, tático e estratégico)a níveis técnicos, operacionais, de sistema e negócio.

As exigências de qualificação das pessoas também deverão ser parte integrante do processo. Com treinamentos periódicos, reciclagens, workshops, ou até mesmo o compromisso de certificação de certas equipes internas.

A escolha de produtos/soluções tecnológicas confiáveis, estáveis, menos “burocráticas”, mas sobretudo aderente ao negócio, conforme as necessidades reais do momento é um ponto fundamental. Não é o mais caro que lhe dará garantias de resolução. Nem o mais famoso. Adaptar o que se tem para atender o que se quer, é suficiente. Mas o estudo deve ser bem criterioso para não sobrar o que precisa de fato, nem faltar o que é na verdade o mais importante ter. Se a criticidade do negócio exige firewall, IDS, IPS, filtros anti-spam, testes de penetração, perímetros de segurança mais robustos, dentre outras medidas, as prioridades junto ao corpo tático e estratégico deverão ser alavancados para focar no que de fato será urgente e gerará maior impacto ao negócio. Neste momento entender o cenário atual para ponderar o que será aproveitado, ou o que será totalmente descartado e até adquirido é importante para uma tomada de decisão.

Decisão esta que poderá envolver inclusive não somente mudança de solução tecnológica como também de parceiro/fornecedor. Por isso mais do que nunca, os acordos de nível de serviço devem ser bem firmados conforme todo o escopo do projeto de implementação da gestão de entrega de serviços com segurança.

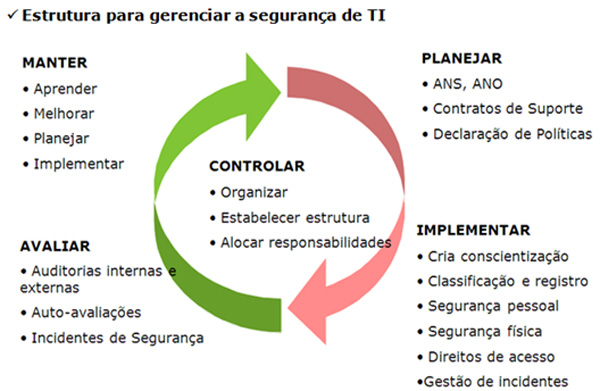

De maneira geral, para chegar a um conjunto coerente e eficaz de boas práticas desta gestão de segurança da informação, alguns passos devem ser seguidos:

- Produzir, manter a manutenção e distribuição de um NDA, junto a Política de Segurança, apoiado por normas e diretrizes específicas;

- Compreender a política e os planos de segurança de negócios atual;

- Compreender a atual e futura concordância dos requisitos de segurança empresarial;

- Implementar os controles de segurança que suportam a informação da Política de segurança e ao mesmo tempo gerenciar riscos associados ao acesso dos serviços e sistemas alocados;

- Documento de todos os controles de segurança e seu funcionamento, inerente aos Riscos de manutenção e demais recursos associados;

- Gerenciar fornecedores e contratos em matéria de acesso aos sistemas e serviços, em conjunto com o fornecedor;

- Gerenciar todos os incidentes de segurança e demais violações;

- Melhorar proativamente os controles de segurança e riscos de segurança

- Assegurar que os aspectos de segurança estão integrados em todos os outros processos de ITSM (IT Service Management).

Daremos continuidade na parte II. [Webinsider]

…………………………

Leia também:

- Por que a segurança da informação no Brasil é frágil?

- Segurança da informação: vale muito aplicar a ISO 27002

- A inovação na área de segurança da informação

…………………………

Conheça os cursos patrocinadores do Webinsider

- TreinaWeb – Cursos de Tecnologia da Informação – treinaweb.com.br/cursos-online

Mário Peixoto

Mário Peixoto (leitoronline@gmail.com) é consultor de segurança da informação e professor universitário.