Edward Amoroso

A segurança das redes de computadores está novamente em evidência, principalmente pelas quebras de sigilos que freqüentemente ocorrem. Os criminosos cibernéticos conseguem acesso ilegal a redes e bases de dados corporativos, visando explorar as informações pessoais de milhares de clientes.

Estas quebras de sigilo causam um impacto devastador nas empresas alvo. Dão prejuízo de milhões de dólares em custos com os tribunais, perda de negócios e outros estragos.

A indústria de manufatura também está suscetível a quebras de sigilo. Os vírus e worms podem comprometer seriamente aplicações críticas, como a cadeia de suprimento, na qual qualquer interrupção é gravíssima. A perda de conectividade à rede pode causar uma catastrófica falta de peças que interrompem a produção. Uma empresa de manufatura pode facilmente ter uma rápida perda potencial de milhões de dólares.

Os fabricantes que possuem uma boa presença na web estão ainda mais vulneráveis. Uma empresa de comércio eletrônico poderia perder uma quantidade significativa de vendas se o seu site fosse fechado, mesmo que por algumas horas.

Imagine o estrago causado por um vírus que retira o site por 24 horas. Mesmo assim, muitos fabricantes conduzem seus negócios com parceiros e fornecedores através das redes. Um ataque de vírus poderia incapacitar aplicações online críticas como o controle de estoque e informações de rastreamento de pedidos.

Estratégias de segurança reativa

Infelizmente, grande parte das medidas de segurança usada atualmente é reativa. Os fabricantes de software oferecem caminhos para consertar as vulnerabilidades de seus sistemas após sua identificação. As empresas de antivírus correm para construir filtros depois que os vírus aparecem. E, é claro, os times de TI corporativos trabalham horas extras para limpar as redes e instalar os corretivos após a ocorrência destas quebras.

Muito em breve, o estilo reativo de segurança não será suficiente. Embora os caminhos de correção sejam sempre uma tarefa essencial de segurança, não são suficientes para proteger as empresas das rápidas ações do “autores” de vírus.

A solução consiste em identificar e neutralizar de forma pró–ativa os autores dos vírus antes que se infiltrem nas redes corporativas. Nos próximos anos, os grandes provedores de serviços desenvolverão estratégias para tornar uma realidade essas medidas de segurança pró–ativas. Eles criarão algumas iniciativas para oferecer a solução de segurança cibernética mais pró–ativa e poderosa da história.

Os provedores de serviços com capacidades de monitoramento, fortemente treinados em análise de segurança cibernética, podem ajudar a proteger as redes corporativas. Os clientes são notificados de potenciais ameaças antes que as redes sejam atingidas, permitindo que os engenheiros de rede bloqueiem as portas alvo de um novo ataque de worms. Esta tendência representa uma mudança no paradigma da segurança cibernética – de reativa para pró–ativa – mas é somente a primeira fase de mudança da estratégia de segurança cibernética.

As redes e a segurança no futuro

Há alguns anos, quando os engenheiros do Vale do Silício começaram a colocar os computadores em rede, previram uma rede na qual o usuário final trabalhasse em máquinas que não eram nada mais do que periféricos e cabos conectados a servidores em um local distante. É claro que a tecnologia disponível naquele momento tornou a previsão impossível de se colocar em prática. Atualmente, com os avanços da tecnologia de banda larga, esses conceitos estão ativos novamente.

Os grandes provedores de serviços de redes buscam oferecer redes de aplicativos, onde os aplicativos críticos para o seu negócio são armazenados e entregues a partir de um data center central e mundial. Os recursos de redes são assim manipulados mais facilmente, indiferentemente se forem, por exemplo, armazenagem on–demand, banda para vários projetos ou ainda priorização instantânea para maior segurança.

Vale ressaltar que os provedores serão capazes de administrar os corretivos dos softwares ao invés do departamento de TI ter que administrá–los individualmente nos computadores de cada usuário final.

Com aplicativos hospedados em data centers, eles poderão usar suas capacidades de monitoramento para encontrar vírus antes que se tornem um problema – e desta forma aplicar os filtros necessários para que os vírus nunca atinjam as redes corporativas de seus clientes. As empresas economizarão milhões em custos relativos à segurança de TI, e ganharão a confiança dos usuários por desviar os ataques cibernéticos antes que afetem suas operações. [Webinsider]

Share on facebook

Share on twitter

Share on linkedin

Share on whatsapp

Share on telegram

Share on pocket

Share on facebook

Share on twitter

Share on linkedin

Share on whatsapp

Share on telegram

Share on pocket

Mais lidas

Triumvirat, o rock progressivo na Alemanha

fevereiro 23, 2026

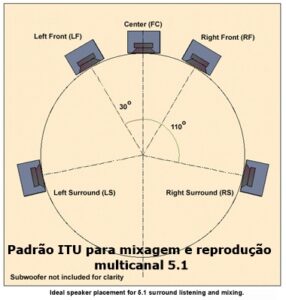

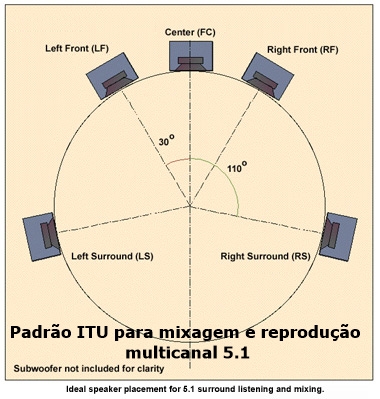

Digital Music Products

fevereiro 18, 2026

Pra frente é que se anda

fevereiro 11, 2026

Um nobreak das arábias

fevereiro 4, 2026

CPUs antigas e obsoletas, que não deixam a menor saudade

fevereiro 2, 2026

Escrevi meu primeiro e-book Kindle. E agora, acontece o quê?

janeiro 27, 2026

Mais conteúdos

Marca e vendas não são a mesma coisa

março 3, 2026

Triumvirat, o rock progressivo na Alemanha

fevereiro 23, 2026

Digital Music Products

fevereiro 18, 2026

Pra frente é que se anda

fevereiro 11, 2026