Duval Costa

Que a internet modificou o ‘modus operandi’ corporativo, ditando um ritmo novo e ágil totalmente difundido e praticado, ninguém discute. Mas, como se sabe, todas as vantagens virtuais da rede mundial, imprescindíveis para um mundo altamente competitivo, vêm sendo ameaçadas por ataques de crackers, vírus, trojans, spywares e outras pragas, antigas e novas, que exigem em contrapartida à constante preocupação dos empresários e desenvolvedores de sistemas por mais e melhor proteção.

Quando surgiram as redes corporativas conectadas via web ao mundo não se podia prever que tantos criminosos e vândalos virtuais iriam explorar de forma tão deplorável sua estrutura. A segurança das redes corporativas e da internet se tornou um caso muito sério e dispendioso. O crescimento absurdo de invasores e outras pragas tira o sono de empresários, CIOs, CEOs e desenvolvedores de software, que a todo custo precisam proteger informações e sistemas.

Há um empenho sistemático no combate à crescente sofisticação das pestes, vertiginosamente disseminadas pela web. Tanta preocupação justifica–se, já que estamos falando da proteção de dados críticos e valiosos e da prevenção de prejuízos morais e financeiros.

Desta forma, trabalha–se muito em tecnologias que tornem as redes corporativas mais seguras. Já que no campo jurídico a luta ainda é desigual e a impunidade prevalece na maioria dos casos. Falta legislação específica sobre crimes virtuais e a jurisprudência, nem de longe, está formada. Assim, a batalha vem sendo travada, mesmo, no campo tecnológico. Criminosos virtuais esmeram–se para furar os sistemas de segurança e desenvolvedores empenham–se no desenvolvimento de sistemas de proteção cada vez mais avançados e eficientes.

A partir da adoção de estratégias de segurança de múltiplas camadas por parte das empresas, aliada a avanços tecnológicos, assinala–se uma vitória sem precedentes contra invasores e vírus. Especialistas são unânimes em apontar a eficiência de soluções multi–camadas que envolvem práticas de segurança de servidores e hosts, passando por vários equipamentos, incluindo switches e roteadores, firewalls, sistemas IDS e IPS, VPNs, proxy e softwares antivírus, que gravam atividades na forma de logs.

A grande virada provém de novos softwares, com recursos tecnológicos que ampliam a atuação e já mostram resultados animadores. De fato, estes sistemas fazem a segurança dos sistemas de segurança e agem como vigias permanentes e em tempo real de logs, para coletar, analisar e normalizar as atividades em toda a rede.

A diferença destas soluções para outras é a perspectiva de gerenciamento de segurança, que além da coleta e normalização, agrega e correlaciona os dados de um evento de diferentes fontes, de modo a identificar brechas de segurança, invasões e vírus que podem afetar dados valiosos da empresa.

O monitoramento permanente dos eventos de toda a infra–estrutura de TI provê informações que permitem conhecer o comportamento dos invasores e detectar qualquer alteração suspeita. Para se ter uma idéia, alguns sistemas enviam alertas, o que permite adotar ações proativas.

Sabe–se que a segurança é uma das principais preocupações das companhias, mas é preciso ter em mente que para se obter êxito, qualquer política de segurança deve contemplar a vigilância de logs em tempo real. [Webinsider]

Share on facebook

Share on twitter

Share on linkedin

Share on whatsapp

Share on telegram

Share on pocket

Share on facebook

Share on twitter

Share on linkedin

Share on whatsapp

Share on telegram

Share on pocket

Mais lidas

Triumvirat, o rock progressivo na Alemanha

fevereiro 23, 2026

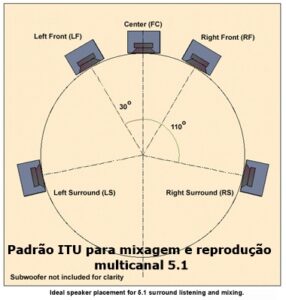

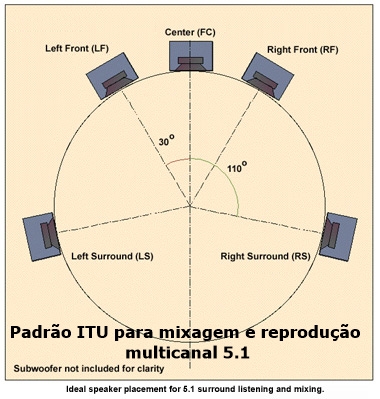

Digital Music Products

fevereiro 18, 2026

Pra frente é que se anda

fevereiro 11, 2026

Um nobreak das arábias

fevereiro 4, 2026

CPUs antigas e obsoletas, que não deixam a menor saudade

fevereiro 2, 2026

Escrevi meu primeiro e-book Kindle. E agora, acontece o quê?

janeiro 27, 2026

Mais conteúdos

Marca e vendas não são a mesma coisa

março 3, 2026

Triumvirat, o rock progressivo na Alemanha

fevereiro 23, 2026

Digital Music Products

fevereiro 18, 2026

Pra frente é que se anda

fevereiro 11, 2026