A maior complexidade em resolver os problemas de segurança inerentes às informações não está na tecnologia empregada pela empresa e sim nos funcionários que nela trabalham. Assim, parte-se do princípio de que todos são responsáveis por todos.

Ou seja, idealmente, um determinado funcionário que trabalha no setor de limpeza, por exemplo, sabendo das condutas e práticas de segurança das informações, não poderá deixar de chamar a atenção de outro funcionário que trabalha no setor de contabilidade, ao perceber alguma falha.

A conscientização é literalmente ?a alma do negócio?. Principalmente em se tratando de informações, sejam técnicas, táticas ou estratégicas. A maneira como a informação é entendida pelos funcionários é tida como subjetiva e esta mentalidade tem que ser mudada. Deve-se pensar como um todo, independente do funcionário ou do setor onde atua.

Como então moldar essa mentalidade a ponto de se chegar a uma conscientização quase que homogênea?

Começando por exemplo com planos de divulgação interna na empresa, educando, conduzindo e habituando o funcionário a compreender a enorme importância que possui naquele contexto.

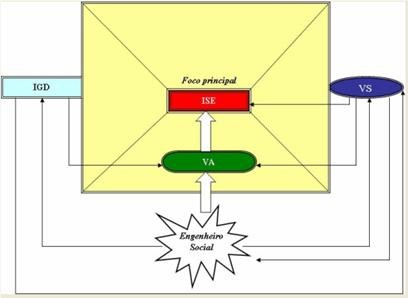

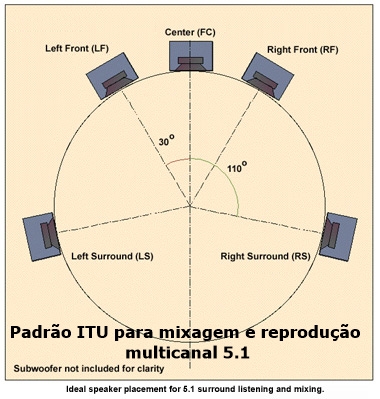

Veja na figura abaixo uma análise de atuação deste engenheiro social:

.

- OE ? a organização, a empresa

- ISE ? Informações sigilosas da empresa (informações internas e confidenciais da empresa)

- IGD ? Informações gerais disponíveis (informações disponíveis na internet, livros, revistas, jornais, ou até mesmo no lixo)

- VA, a vítima ativa (funcionários da empresa)

- VS, a vítima superficial (parentes e/ou amigos da vítima ativa, ex-funcionários, serviços terceirizados, concorrentes)

.

.

Analisando a figura acima (estrutura de ataque) percebemos que o engenheiro social estipula seus ataques para chegar ao foco principal, que são as informações confidenciais da empresa, passando sempre pelo elo mais fraco que é o fator humano. Ou seja, a chamada vítima ativa (VA) ou vítima superficial (VS).

Os ataques do engenheiro social ganham mais força, ou conseguem atingir seus objetivos com mais eficiência, partindo do pressuposto de que a coleta primeiramente das informações a partir do fator externo (IGD + VS) leva a deduzir que será mais bem sucedida a chegada às informações sigilosas da empresa (ISE) como também mais convincente a persuadir a vítima ativa (VA).

A idéia é fazer IGC + VS + VA para então finalmente chegar a estas informações confidenciais.

Porém o engenheiro social poderá optar por direcionar seu ataque diretamente à vítima ativa (VA), almejando logo em seguida as informações sigilosas da empresa (ISE). Este método é considerado mais válido para o engenheiro social com maior experiência.

Outro ponto a destacar é a importância da vítima superficial (VS) neste papel. Dependendo da origem desta vítima e da qualidade das informações obtidas, o engenheiro social terá grandes possibilidades de já conseguir atingir seu objetivo.

Assim como IGD + VS podem levar as informações confidenciais da empresa, também IGD + VA, chegam ao objetivo final, mas com maiores dificuldades, devido uma maior resistência que a própria VA pode oferecer, levando-se em conta a falta de credibilidade e confiança transmitida pelo engenheiro social (por não ter passado pela coleta de informações com a vítima superficial, VS).

Enfim, a ?fórmula? ideal para uma maior garantia do sucesso deste ataque será sem dúvida passar por todas as etapas que um engenheiro social tem como recursos, ou seja:

IGD + VS + VA = ISE

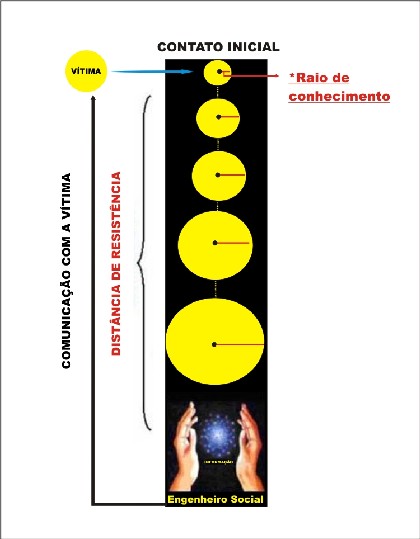

De acordo com o que é demonstrado na figura B, na dinâmica da entrega de informações, no momento em que o engenheiro social faz o contato, interage ou comunica-se, surge então a chamada distância de resistência, que existe com qualquer suposta vítima que o engenheiro social determina como alvo de seu ataque.

Essa distância pode ser tanto maior ou menor (da vítima ao engenheiro social) dependendo do estudo que fora feito pelo próprio engenheiro social na busca de uma gama maior de informações, a tal ponto de fazer com que o contato com o alvo seja de certa forma bem familiarizado, dando a impressão realmente de que o atacante (engenheiro social) conhece muito bem aquele ambiente, tem segurança do que está falando, com quem quer falar e até onde chegar.

O raio de conhecimento equivale ao conhecimento baseado nas políticas de segurança adotadas pela empresa mais o conhecimento das técnicas utilizadas pelo engenheiro social. Ou seja, quanto maior for esse raio, menor será a probabilidade de se entregar informações valiosas ao engenheiro social.

Percebe-se portanto, o quão frágeis e despreparadas estão a maioria das organizações hoje.

Sem dúvida existem inúmeras ?lacunas? a serem fechadas pelas empresas. Uma análise TopDow já as identifica. Um diagnóstico mais minucioso identificará não mais simples lacunas e sim ?extensos buracos?.

Muitas empresas de pequeno, mas principalmente de médio e grande porte, levam em conta que a implementação de determinadas ações e diretrizes sejam consideradas mais uma despesa, e não um investimento – que seria muito benéfico e relevante para evitar futuros agravantes aos ativos da empresa e conseqüente perda de capital, comprometendo o negócio.

Contudo fica a lição de que com toda a evolução que se perpetue ainda ao longo de muitos e muitos anos, a ?tecnologia mais tecnológica? será sempre submissa ao ?humano mais humanístico?. [Webinsider]

.

Mário Peixoto

Mário Peixoto (leitoronline@gmail.com) é consultor de segurança da informação e professor universitário.

3 respostas

Gostaria de saber onde ter um curso especifico no setor de investigação social

Excelente artigo, eu acredito que pouquíssimas empresas estão preparadas para ataques de Engenheiros sociais. Combater esse tipo de ataque pode promover mudanças do contato de uma empresa com seus clientes.

ótimo artigo, com uma visão diferente sobre este contexto da engenharia social.É um cenário comum e realmente muito dificil de combater.