O ativo mais valioso para uma organização ou pessoa é a informação. Este grande diferencial competitivo então deve estar disponível apenas para as pessoas de direito. Elaborar e garantir critérios que protejam estas informações contra fraudes, roubos ou vazamentos nas empresas são responsabilidades e habilidades dos gestores e analistas de segurança da informação.

Nessa cartilha você vai encontrar alguns passos e ideias de como entregar e melhorar resultados.

O que um departamento de segurança da informação faz?

As atividades de segurança da informação englobam o desenho, implementação, controle e monitoração de métodos e processos que visam assegurar os ativos de informação de uma organização ou pessoa.

Sua atuação numa empresa está diretamente envolvida com as áreas de negócio, principalmente com a área de tecnologia, uma vez que esta sustenta a maioria dos processos de negócio da empresa.

A sinergia da área com os projetos e departamentos da organização é caráter fundamental para a boa prática da segurança da informação no ambiente corporativo.

Para desenvolver uma política e uma cultura de segurança da informação, a TI precisa antes garantir a entrega dos recursos e da informação para os usuários, além de mantê-los íntegros e confidenciais.

As informações de negócio de uma organização estão dispostas em um complexo ecossistema formado por processos de negócio, pessoas e tecnologia.

Para garantir a continuidade do negócio de uma organização, é preciso assegurar que cada membro deste ecossistema esteja em conformidade com normas internas criadas pela própria organização e normatizações externas, nacionais e internacionais.

Vamos apresentar aqui um conjunto de boas práticas de mercado que ajuda a manter todos os recursos disponíveis e seguros para as tomadas de decisão da organização. Cada organização tem seu core businness e para cada um podemos olhar e encontrar particularidades que devemos trabalhar para garanti-las também.

Mas o principal objetivo nunca muda e em todos os programas de desenvolvimento de uma política e cultura de segurança da informação vamos encontrar estes três itens:

- Garantir disponibilidade dos recursos/informação;

- Garantir integridade da informação;

- Garantir confidencialidade da informação.

Garantindo a disponibilidade dos recursos

Recursos de informação como dados, servidores, aplicações, equipamentos de telecom devem estar disponíveis à demanda e necessidade do negócio. É preciso mapear quais são estes ativos principais – críticos – para o negócio e controlar as necessidades de atualizações de toda esta infraestrutura a fim de minimizar paradas no ambiente.

Estas paradas ainda podem ser causadas por variáveis não controláveis como falhas de hardware, problemas de software, ataques a rede computacional, ausência de recursos humanos, entre outras.

Para estas devemos ter o cuidado de procurar desenvolver processos detalhados para suprir quaisquer problemas que a organização possa enfrentar, quais os impactos de uma falha e quais as atitudes a serem tomadas no caso de indisponibilidade de um recurso.

Este assunto é trabalhado dentro de um item chamado de Gerenciamento de Riscos. Seguinte a isso encontramos por exemplo o Plano de Recuperação de Desastres (ou DRP, de Disaster Recovery Plan). Os principais itens trabalhados num plano de projeto para manutenção e disponibilidade de recursos, sobretudo tecnológicos são:

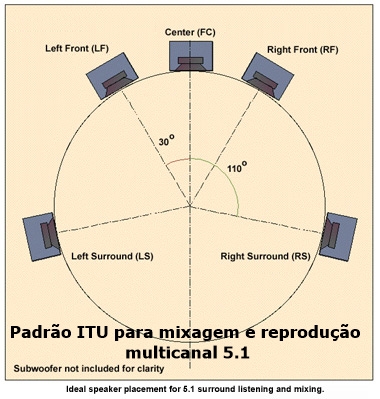

- Prevenção e detecção de ameaças a rede computacional, também monitoração e controle da rede;

- Definição de políticas e processos de uso de recursos de rede;

- Desativamento de recursos e serviços não necessários em servidores e aplicações;

- Ajuste fino de servidores e aplicações (Hardening);

- Cuidados com gerenciamento de identidades e controles de acesso a rede;

- Definição de um plano para aplicação de patches e atualizações no ambiente;

- Definição de um plano de contingência para os recursos e um plano para recuperação de desastres.

Garantindo a integridade da informação

Entende-se em garantir integridade da informação o trabalho de colocá-la disponível aos recursos que a utilizarão na forma de sua última versão válida. O principal item desta etapa que eu gostaria de trabalhar aqui são os processos de auditoria, essenciais para a garantia de integridade das informações e recursos da organização.

Os principais objetivos desta etapa são entender os métodos como processos de negócio são aprovados e repassados, quem são seus proprietários/responsáveis e usuários e buscar ferramentas para monitorar e controlar estas alterações a fim de garantir a integridade.

Recursos como firewalls, antivírus, criptografia, assinatura digital, backup, processos e outras ferramentas devem ser usadas para garantir o bom funcionamento do ambiente.

Garantindo a confidencialidade da informação

Este último tópico, porém não menos importante, é resultante do trabalho já realizado nos tópicos anteriores. Onde através de processos e ferramentas buscamos entender e mapear todos os recursos e acima de tudo assegurar as informações estratégicas para o negócio da organização.

As informações devem estar disponíveis apenas a pessoas e/ou outros recursos que tenham direito a elas. Com isso em mente podemos trabalhar para minimizar ataques a rede computacional da empresa, vazamento de dados através do envio de informações de negócio sem autorização por e-mails, impressões, cópias em dispositivos móveis, também acesso a informações de projetos e departamentos armazenadas em servidores por pessoas não autorizadas.

Sem esquecer as variáveis incontroláveis que também estão presentes aqui, como por exemplo possíveis perdas ou furtos de dispositivos como notebooks, smartphones e pendrives que porventura possam conter informações confidenciais.

Mudança de paradigma

Primeiro vamos começar quebrando um paradigma. No começo da informática era fácil encontrar os ativos digitais de uma empresa. Eles ficavam num lugar chamado de CPD (Central de Processamento de Dados). Hoje a coisa complicou muito! Podemos encontrar informações das empresas circulando em notebooks, fitas de backups, pendrives, smartphones, e-mails etc.

Como garantir o bom uso e a segurança das informações críticas para o negócio agora? Apenas um firewall protegendo a rede já não adianta mais, pois os dados estão circulando por diversos meios, em diversos estados e até fora do perímetro da organização.

Através do uso de processos e tecnologia, a área de segurança da informação hoje pode entregar resultados fantásticos para as empresas diminuindo sensivelmente os riscos para o negocio.

Classificação da informação

Todo ativo de informação deve ter um gestor como responsável para aprovação e controle.

A classificação da informação deve ficar evidente e de fácil reconhecimento pelo usuário ou colaborador, para que este possa utilizar e compartilhar o recurso apenas com as áreas de negócio que tenham acesso.

Este mapeamento deve ser organizado e gerenciado por um comitê de segurança da informação e os ativos avaliados, digitais ou não, devem ser entendidos junto a seus proprietário e usuários, para a obtenção de melhores resultados.

Ativos digitais críticos para a organização (como projetos estratégicos, planilhas financeiras, relatório de vendas etc.) são algumas das informações estratégicas mais comuns e sensíveis para as empresas – e sua segurança merece total atenção.

? Confidencial – informações e recursos disponíveis a projetos e trabalhos críticos para a continuidade do negócio da organização.

? Uso interno – informações e recursos disponíveis e gerados por departamentos e grupos de projeto, de uso restrito dentro da organização.

? Uso público – informações que podem ou devem ser divulgadas, a fornecedores, colaboradores externos, mídias de publicidade, etc.

Entendendo os diferentes estados da informação

? Armazenada: são considerados dados armazenados os que residem em notebooks, desktops e servidores;

? Em movimento: são considerados dados em movimento os que residem em pen drives, smartphones, CDs e e-mails;

? Em uso: são considerados dados em uso os que se encontram em estado de processamento (sistemas de e-commerce, bancos de dados, ERPs etc.).

Administração e controle de senhas

Usuários e senhas já fazem parte do dia-a-dia de todos, é o que utilizamos isto para acessar a conta do banco, o sistema da empresa, o computador de casa, etc. Garantir a segurança e o bom uso destas identidades é crucial para evitarmos vazamento ou roubo de informações.

A maioria dos softwares que requerem algum tipo de autenticação para administração da ferramenta e/ou uso de outros perfis utilizam de um conjunto formado por um nome de usuário e uma senha, como “Administrator” “senha” “password” “pass” entre outros.

A mudança do nome destes usuários e senhas padrão nas ferramentas deve ocorrer se possível logo ao término da sua instalação.

Faça uma senha longa o suficiente. Uma boa senha possui de 8 a 12 dígitos. E quanto mais longa, melhor.

Não utilize palavras e nomes conhecidos. Programas de quebra de senha possuem uma base bastante aprimorada com diversos dicionários, a fim de testar cada uma destas palavras e tentar então quebrar esta senha.

Utilize caracteres alfanuméricos como números, pontuação além de também alternar entre letras maiúsculas e minúsculas.

Evite anotar suas senhas em papéis ou divulgar para outras pessoas. Trabalhe num conjunto de caracteres que possam representar simbolicamente algo para você e que possa ser facilmente lembrado.

Use senhas diferentes para suas contas. Obviamente é mais cômodo ter apenas uma boa senha, mas em caso de furto ou vazamento, todas as contas e sistemas que você utilizam desta senha para acesso poderão ser facilmente acessados por quem se beneficiar.

Mude suas senhas com frequência. Isto com certeza pode ajudar no caso de alguém estar bisbilhotando alguma conta sua particular ou na sua empresa e não estiver deixando rastros.

Sempre que possível utilize criptografia. Com isso você pode garantir que apenas as pessoas autorizadas possam ter acesso a suas contas e informações.

Gestão de identidades e acessos

O bom desenho da infraestrutura computacional e processos de tecnologia é de extrema importância para o controle dos acesso aos ativos de informação.

Todas as mudanças nos perfis de acesso dos colaboradores devem ser documentadas e estes registros devem ficar disponíveis para futuras consultas e auditorias.

A área de segurança da informação deve garantir o cumprimento dos prazos e controles para validação e concessão dos acessos.

Mudança cultural

A política de segurança da informação deve ser divulgada e de fácil acesso pelos colaboradores. Workshops e treinamentos são boas maneiras de divulgá-la e orientar os usuários de como a área de segurança da informação está trabalhando para proteger os ativos de informação da empresa e quais são as responsabilidades dos colaboradores dentro deste ecossistema.

Como é certo dizer que hoje qualquer processo de negócio de uma empresa depende de tecnologia e informação, a forma não mais fácil, porém melhor, de garantir interação da área de segurança da informação para cumprimento da política é orientar que cada projeto ou área de negócio da empresa comunique e solicite colaboração para avaliação de riscos e implementação de controles. O contrário disso pode demandar um esforço de “venda” das atividades na empresa que seguramente não apresentará bons resultados no final de cada trabalho. [Webinsider]

.

Marcos Vinícius da Silva Junior

Marcos Vinicius M. da Silva Junior é consultor em segurança da informação.

18 respostas

OLA ADOREI A EXPLICAÇAO ESTOU A FAZER O CURSO DE INFORMATICA E ESTA INFORMAÇAO VAI AJUDAR MUITO. PARABENS

Com tudo isso aprendemos que falta de atualização em segurança de informações é um grande risco. Há um post no Blog Agility Tech Center que relata mais sobre isso, para quem quiser se aprofundar.

http://goo.gl/C7lGE

importante mudança cultural

Bom é muito importante salientar a necessidade de se aplicar todos esses recursos de segurança mas também lembrar que mais do que elementos de segurança, o usuário tem que ser preparado para que quando essas situações aparecerem diante dele ele esteja apto a resolver o problema sem maiores consequencias.

adoreiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiiii

Sou gerente do Banco do Brasil e atualmente estou como gestor publico, más é dificil implantar o sistema de informação na administração público, tendo em vista a cultura do nosso pais em relação a coisa publica. Mas estamos quebrando paradigmas

Estou terminando uma Pós-graduação em Gestão da Segurança da Informação, e procurando por material para confecção do meu artigo esse material me ajudou muito. Parabéns!

Achei muito bom, porém senti falta da fonte de pesquisa.

Hey guys, para complementar o post, para quem se interessar, segue link para maiores informações de um curso gratuito de Segurança da Informação fornecido pela INTEL: http://www.osabetudo.com/curso-gratuito-de-seguranca-da-informacao

essa explicaçao foi

muito boa!!

Ola,vou comecar a minha licenciatura em seguranca da informacao no 1 semestre do proximo ano lectivo 2012,e ja estou pesquizando,achei muito ilusidativo o seu artigo e gostaria k me enviasse outros por e-mail se nao houver inconveniente nenhum claro.

Agradeco desde ja,

Paula

olá!Estudo na área tecnica de informática e gostei muito dessas informações,foram-me muito ulteis,além do mais, encontrei resultados interesantes nessa pesquisa para um evento que acontecerá na minha escola.

parabens pela explicação.aprendir muito gostaria de receber informações por email.

Estou terminando uma pós em Redes de Computadores e vou escrever sobre segurança da informação. Se tiver mais material que poderia disponibilizar me ajudaria bastante. Parabéns pelo artigo.

Quero parabenizá-lo, pela informação dada, sobre segurança da informação. Gostaria de saber, se a pessoa que se interessar a fazer esse curso, se também terá conhecimento de REDE, de um modo geral. agradeço.

Bom, eu sou finalista(licenciatura)no curso de informática de Gestão, e pretendo fazer a monha tese de defesa em segurança da informação, achei interessante a sua apostila, e agradecia que pudesse me dar mais dicas neste processo.

Maravilhoso, se puderem podiam fazer mais artigos sobre segurança da informação, a area de segurança é muito interessante.

Muito bom faço esse curso e esta bem explicado se der me mande mais coisa sobre a area agradeço

grato

Douglas