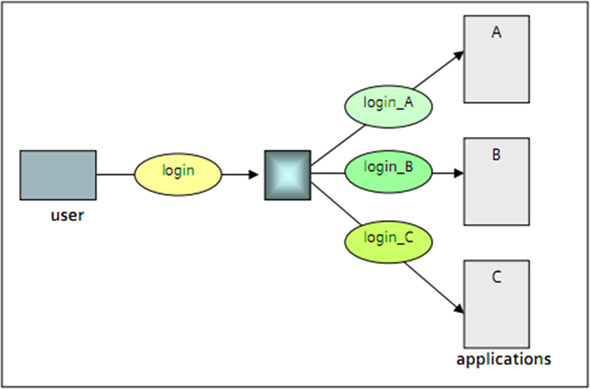

Aproveitamento de login único? Sim é possível.

Mas o SSO (Single Sign On) não se restringe somente a isso. Na verdade vai além do simples login, com usuário e senha. É o aproveitamento do acesso identificado de usuários. Aqui podemos mencionar a tríade da segurança neste quesito que é:

- O que você é (biometria por íris, face, dedos, etc…)

- O que você tem (tokens, como cartões de identificação)

- O que você sabe (senhas, contas de acesso, etc…)

Entra em cena também a chamada “tríade de ouro”:

- Autenticação (identificação que o usuário existe)

- Autorização (permissão de determinados tipos de acesso)

- Auditoria (acompanhamento dos acessos)

Analogia: na tabela periódica da química o símbolo AU representa o ouro.

O SSO é parte integrante de uma disciplina da segurança da informação chamada Gerenciamento de Acesso e Identidades, na qual o ciclo de vida do usuário passa pelo aprovisionamento, reconciliação, respeitando a tríade de ouro mencionada acima, em que toda uma análise técnica deve ser realizada para formação da arquitetura de solução adequada ao negócio, com toda uma definição dos requisitos funcionais, operacionais e de negócio, até mesmo para facilitar uma melhor justificativa do ROI. E justificar questões qualitativas, geralmente, será menos difícil do que a quantitativa. Pois nem sempre o SSO poderá ser de fato, eficiente ao ponto de atender de maneira que realmente agregue valor ao ambiente em que o aplica.

Utilizar – por exemplo – o SSO para flexibilizar o acesso do usuário/cliente dentro do portal de serviços da empresa, com o qual poderá aproveitar o mesmo login de acesso utilizado para emissão da sua fatura, assim como para consultar seu extrato de lançamentos futuros e ainda numa outra janela, frame, applet, conseguir efetuar uma compra de produtos, é uma forma em que o SSO efetivamente poderia contribuir otimizando as tarefas, facilitando a interação cliente-empresa.

Mas sempre com cuidados com a segurança, forçando, por exemplo, a troca periódica com senha forte para seu acesso, assim como a expiração de sessão por tempo de inatividade.

Existem diferentes formas de aplicabilidade do SSO, seja por intermédio de recursos on-line – via Web – como no exemplo acima citado, ou via Out Of The Box – local/desktop.

Em um ambiente empresarial típicamente heterogêneo, pode haver um número de aplicações decorrentes de uma infinidade de sistemas e máquinas de usuários que podem ter acesso a uma base de dados diária (ao qual deverá ser segura), para, por exemplo, criar um usuário individual para todas essas aplicações, o que de certa forma, toma tempo para cada sistema e sua atribuição de controle de acesso pode ser problemática e repetitiva.

Além disso, um modelo distribuído significa uma lentidão no tempo de resposta, como para pedidos de helpdesk, com overheads desnecessários no atendimento dessas solicitações e assim uma ineficiência por parte dos usuários.

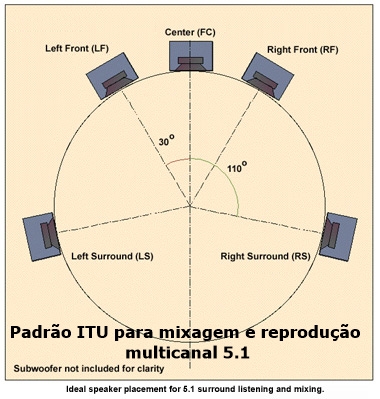

As diferenças entre um sistema de SSO padrão e de uma empresa/fornecedor para solução de SSO são principalmente nos requisitos de escalabilidade, disponibilidade e integrações com o legado. Por causa do impacto maior na base de usuários, as implementações na empresa poderão ter muitos grupos de diferentes perfis, cada qual com seus requisitos. Os grupos mais importantes seriam de:

- Segurança

- Contratos

- Hardware de Sistema e suporte de software

- Gestão

- Financeiro

Neste contexto, para implementações de uma solução de SSO, é extremamente importante a preocupação com o treinamento dos usuários, com o qual, sem dúvida, algumas rotinas comumentes empregadas serão alteradas ou completamente remodeladas.

O que podemos concluir é: a implementação de uma solução Single Sign-on é um esforço intenso e que requer tempo e custos empregados para seu investimento para qualquer tipo de organização.

Não somente os usuários devem ficar satisfeitos, mas, sobretudo, os muitos outros grupos envolvidos (normas de segurança, gerenciamento, atendimento ao cliente, suporte a aplicativos)

Em uma última análise, podemos constatar que os chamados compromissos do SSO estão entre:

- A segurança que os usuários irão aceitar;

- O nível de segurança desejado;

- O que pode de fato ser implementado tecnicamente;

- A capacidade de implementação das equipes de apoio;

- O tamanho do orçamento.

Os potenciais impactos para os usuários são as considerações mais importantes neste empreendimento. O esforço será desperdiçado, exceto se os usuários puderem e conseguirem de fato usar o que foi implantado como solução. [Webinsider]

…………………………

Acompanhe o Webinsider no Twitter e no Facebook.

Assine nossa newsletter e não perca nenhum conteúdo.

Mário Peixoto

Mário Peixoto (leitoronline@gmail.com) é consultor de segurança da informação e professor universitário.

3 respostas

Parabéns à equipe do webinsider pelo ótimo post.

Gostei da análise

Gostei. Direto e simples