Nesta última semana que passou muito se falou da espionagem internacional no âmbito cibernético contra o Brasil. O Ministro das Comunicações Paulo Bernardo deu declarações sobre a vulnerabilidade e insegurança das nossas informações. Inclusive as que trafegam em empresas estatais como a Petrobras.

A propósito, lá em 2001 já se falava do sistema Echelon Carnivore que rastreava informações corporativas de dados e voz que pudessem ‘ajudar’ um certo governo em licitações mundiais. Talvez tenham sido o projeto piloto do ‘PRISM’.

Voltando à última semana. Programas de TV citaram novas tecnologias como a dos drones submarinos que se posicionam sobre os cabos de dados intercontinentais instalados e pousados ao fundo do mar e assim grampeiam todo o tráfego que por eles passa. Como combater uma máquina destas se nem ao menos possuímos recursos para dar de comer quantitativa e qualitativamente à tropa?

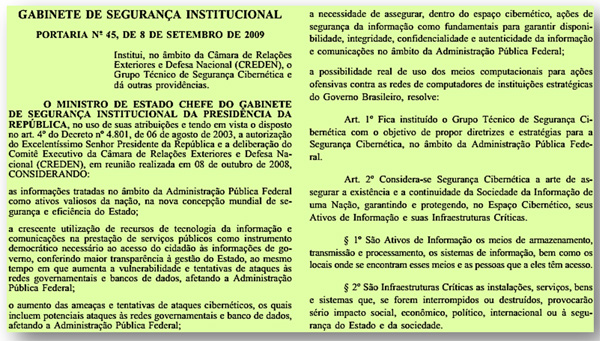

Debates à parte, mas porque então não se falou da Portaria de número 45, de 8 de setembro de 2009? Nela estão bem claros em seus artigos o que deve ser feito em relação à defesa do ciberespaço brasileiro, infraestruturas críticas, indústrias, serviços, bens e sistemas que, se forem interrompidos e/ou destruídos, provocarão sério impacto social, econômico, político, internacional ou à segurança do Estado e da sociedade. Veja abaixo:

http://www.in.gov.br/imprensa/visualiza/index.jsp?jornal=1&pagina=2&data=09/09/2009

Esta Portaria 45 é assinada por Luiz Inácio Lula da Silva (Presidente), Dilma Vana Roussef (Ministra de Estado Chefe da Casa Civil) e Erenice Alves Guerra (Secretária Executiva da Casa Civil) à época.

Diz o Jornal O Globo em 13/07/2013:

O Brasil e outros 31 países da América Latina mantêm abertas suas redes públicas e privadas de comunicação. Essas nações têm em comum, além da retórica governamental, a ausência de políticas efetivas de proteção da infraestrutura de telecomunicações e do tráfego de dados nas redes de internet.

Devemos refletir sobre o que efetivamente foi realizado da Portaria 45. Nela percebemos:

“Nova concepção mundial de segurança e eficiência do Estado”

“Considerando a crescente utilização de recursos de tecnologia da informação e comunicações na prestação de serviços públicos como instrumento democrático necessário ao acesso do cidadão as informações de governo, conferindo maior transparência à gestão do Estado, ao mesmo tempo emm que aumenta a vulnerabilidade e tentativas de ataques as redes governamentais e banco de dados, afetando a Administração Pública Federal;”

“Considerando o aumento das ameaças e tentativas de ataques cibernéticos, os quais incluem potenciais ataques às redes governamentais e banco de dados, afetando a Administração Pública Federal;”

“Art. 2º Considera-se Segurança Cibernética a arte de assegurar a existência e a continuidade da Sociedade da Informação de uma Nação, garantindo e protegendo, no Espaço Cibernético, seus Ativos de Informação e suas Infraestruturas Críticas.

§ 1º São Ativos de Informação os meios de armazenamento, transmissão e processamento, os sistemas de informação, bem como os locais onde se encontram esses meios e as pessoas que a eles têm acesso.

§ 2º São Infraestruturas Críticas as instalações, serviços, bens e sistemas que, se forem interrompidos ou destruídos, provocarão sério impacto social, econômico, político, internacional ou à segurança do Estado e da sociedade.”

O próprio ministro Paulo Bernardo, em sua fala, mostrou-se preocupado com as informações estratégicas e confidenciais do Pré-sal. Infelizmente seu discurso passou total insegurança à nação quando diz que até um simples e-mail pode estar sendo monitorado 24 horas por dia.

Quais foram as diretrizes e estratégias implementadas para a segurança cibernética referente à administração pública federal?

O que acontece se uma mega infraestrutura como usinas, siderúrgicas e fábricas de todas as sortes forem invadidas virtualmente?

Abaixo o vídeo da explosão de uma fábrica de fertilizantes nos EUA que ocorreu praticamente na mesma semana do atentado de Boston.

Outro exemplo também nos EUA foi a explosão de uma planta industrial de produtos químicos em Geismar, Lousiania também em junho de 2013.

Foto: CBS

Em tempo: a pioneira empresa TI SAFE que é especializada em segurança da informação em ambientes industriais e é a única na América do Sul a subscrever a norma internacional de segurança da automação industrial promove cursos regulares em todo o Brasil e também nos Estados Unidos capacitando e certificando pessoal que entenda e queira blindar seus ativos contra ataques e invasões hackers. [Webinsider]

…………………………

Leia também:

- BYOD: bom para o usuário, problema para a TI

- Os investimentos em segurança da informação no Brasil

- WWIII, o Cyber Dia D pode estar próximo

- TrapWire: você pode ter caído na rede de vigilância

…………………………

Conheça os cursos patrocinadores do Webinsider

- Ecommerce School – Especializada em comércio eletrônico, redes sociais e marketing digital – ecommerceschool.com.br/webinsider/

- TreinaWeb – Cursos de Tecnologia da Informação – treinaweb.com.br/cursos-online

Leonardo Cardoso de Moraes

Leonardo Cardoso de Moraes (leonardo@cardosodemoraes.com.br) é diretor comercial da TI Safe e perito forense.

Uma resposta

Excelente publicação. Vou copiar para diversos amigos e clientes.

Abraços.

Celso