Com certeza você já enfrentou aqueles dias que parecem que o seu computador tem vontade própria e se recusa a fazer o que você quer. Ou então faz coisas diferentes em relação aos comandos do teclado ou do mouse. Mas não é sobre essa TPM que este artigo tratará. Pois, para esta, ainda não há solução aparente.

TPM é uma sigla que em inglês significa Trusted Platform Module – ou ainda – Módulo de Plataforma Segura. E para que serve?

É sabido e notório: cada vez mais aumenta em aeroportos e hotéis a atuação de quadrilhas especializadas no furto de notebooks, tablets e smartphones. Não há interesse direto no valor destes aparelhos e sim nas informações que eles armazenam. Principalmente se os seus portadores forem executivos e donos de empresas.

O momento do furto se dá principalmente ao menor descuido quando, por exemplo, a pessoa está fazendo o check in do seu voo, despachando a bagagem ou então fechando a conta do hotel. É a ocasião que o mão leve espera para efetuar o ilícito.

Como se proteger

Criptografar os dados armazenados nos dispositivos móveis já passa a ser item da política de segurança da informação de muitas companhias. É aí que entra o TPM que nada mais é do que um chip embarcado na placa mãe dos computadores com a função de criptografar o conteúdo informado pelos seus usuários.

O chip TPM já faz parte da nova geração de máquinas e no sistema operacional Windows é mais conhecido como BitLocker desde a versão Vista.

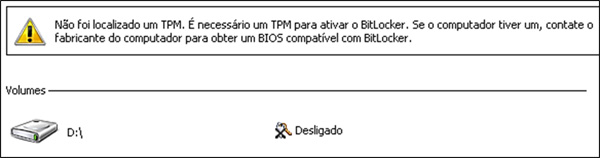

Para verificar se o seu notebook possui esta característica basta ativar a função BitLocker. O próprio sistema operacional verificará se a sua máquina possui o chip TPM e também se possui BIOS compatível com esta funcionalidade. Se tudo estiver dentro dos conformes, você poderá informar o que deverá ser criptografado na sua máquina e será forçado a fornecer uma senha para realizar o acesso à unidade criptografada.

Mesmo que o HD seja removido do seu computador e instalado em outro, ele somente será acessado mediante digitação da sua senha. Lembre-se: uma senha fraca pode ser quebrada em questão de minutos e uma senha forte só pode ser quebrada em questão de meses por meio de tentativas por ataque de força bruta.

Futuramente trataremos da criptografia de voz para telefonia. Este item é condição básica para grupos de executivos de uma mesma empresa. [Webinsider]

…………………………

Acompanhe o Webinsider no Twitter e no Facebook.

Assine nossa newsletter e não perca nenhum conteúdo.

Leonardo Cardoso de Moraes

Leonardo Cardoso de Moraes (leonardo@cardosodemoraes.com.br) é diretor comercial da TI Safe e perito forense.