O que aconteceria se uma estação de tratamento de água e esgoto fosse remotamente invadida por um criminoso virtual (cracker) e este no percurso do seu ilícito alterasse a porcentagem da mistura de flúor e cloro à água que é distribuída às populações das cidades? Ou então invertesse a função das bombas hidráulicas que atuam no tratamento do esgoto? Certamente causaria desastres ambientais podendo levar a óbito grandes quantidades de vidas.

Vide o ocorrido e reportado em 2011 pela BBC onde hackers atacaram com sucesso o tratamento de águas de Illinois nos Estados Unidos (http://www.bbc.com/news/technology-15817335) cujo incidente foi respondido pelo FBI e pelo DHS. Além do dano causado os atacantes postaram no website Pastebin as telas capturadas durante o ataque que comparavam o ato ciberterrorista.

Este artigo é baseado nas apresentações realizadas em 7 de agosto de 2013 durante o simpósio denominado Controle Automático de Plantas Industriais para Tratamento e Abastecimento de Águas. A segurança de redes locais e metropolitanas de controles de processos como sistemas supervisórios – SCADA – está aumentando proporcionalmente de acordo com a, crescente, demanda de sistemas de controle confiáveis. Na medida em que, simultaneamente, a quantidade de computadores e autômatos crescem podendo representar um fator de dificuldade à administração. Um dos aspectos críticos de defesa em profundidade de plantas industriais é a segmentação das redes. Desta forma um projeto estrategicamente planejado e executado caracteriza a base para futuras expansões e também a manutenção de todos os segmentos.

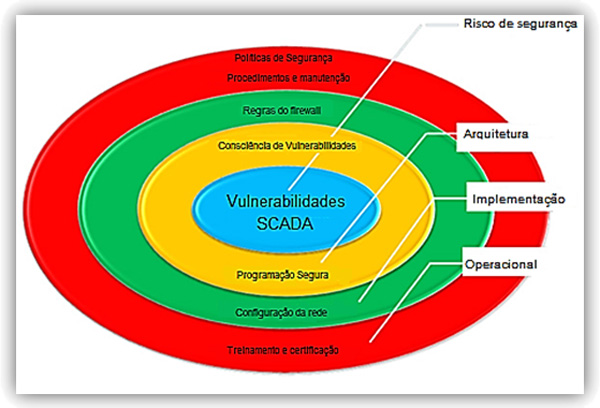

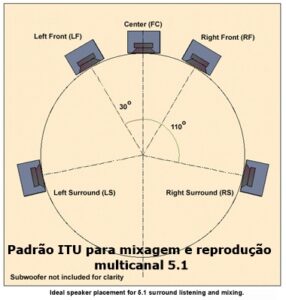

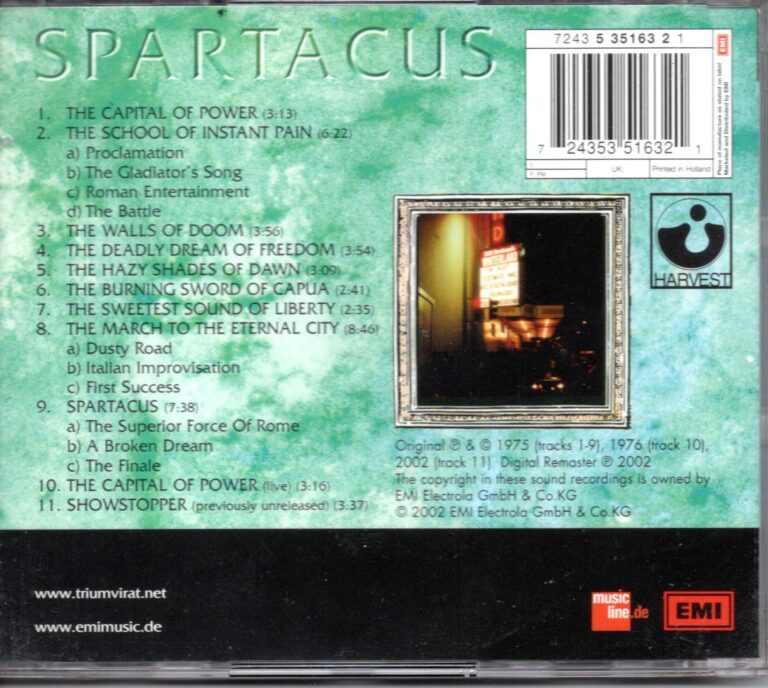

Várias são as metodologias que indicam um guia de como começar e como garantir a segurança das redes nas instalações industriais. Geralmente são representados por quatro etapas de planejamento, desenho de segurança e defesa em profundidade como nos mostra a figura 1 abaixo:

Figura1: Planejando a defesa em profundidade

Além da norma ANSI/ISA 99 existem métodos já homologados para a realização desta reengenharia da arquitetura e segmentação de redes amplamente utilizados pelas companhias que utilizam sistemas SCADA. São usados para criar camadas (segmentos) que aproximam a arquitetura das redes ao estado da arte utilizando sub-redes lógicas distribuídas em VLANS que garantem a alta disponibilidade do ambiente de produção ao mesmo tempo que proporcionam a redução de riscos e ameaças.

Visão Macro

Considerando que as estações de tratamento e abastecimento de águas são alvos primários de ciberterroristas por possibilitarem hipoteticamente o colapso de cidades podendo chegar a uma grande epidemia com altas taxas de mortandade, os ataques cibernéticos continuam a crescer e paralelamente também cresce a demanda de segurança lógica junto aos ambientes SCADA.

São alvos primários por representarem enormes perdas financeiras, indisponibilidade de serviços, interesse midiático além dos danos causados à saúde de uma população inteira. Caos!

Partindo de um cenário idealizado onde um conjunto de servidores honeypot com as características de uma planta industrial de águas foi disponibilizado de maneira a aparentar vulnerabilidades de redes e customizações verificou-se que em 28 dias esta estrutura foi atacada 25 vezes por criminosos virtuais de diversas localidades.

Defesa em profundidade

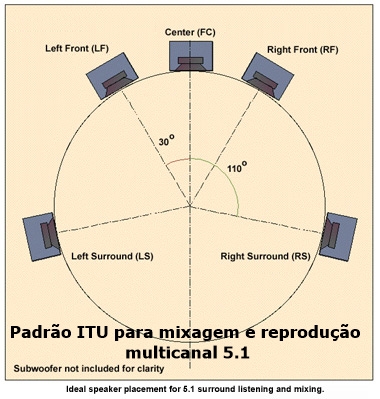

As empresas devem definir o uso de camadas de rede em VLANs que separem os componentes autômatos dentro do sistema de processos do setor industrial de abastecimento e tratamento de águas e resíduos lançando mão de listas de controle de acessos (ACLs) já considerando um domínio LDAP existente e definido com regras hierárquicas fortes. Desta forma será garantida uma segurança robusta entre os componentes autômatos e a rede segmentada.

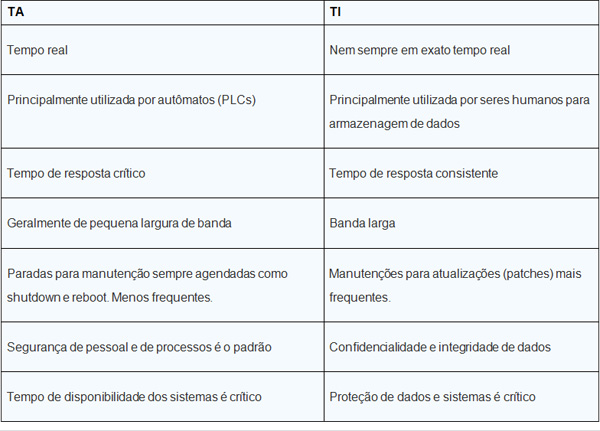

Diferenças entre a rede SCADA de automação (TA) e a rede corporativa (TI)

Em ambientes modernos de sistemas de controle de processos, o uso comercial de produtos “de prateleira”, ou ainda, COTS – commercial off-the-shelf – cresce na mesma medida em que a conectividade ethernet. Ao passo que inversamente proporcional é a escalabilidade orçamentária para upgrades. As soluções COTS proveem benefícios tais quais como a rápida e fácil substituição de componentes, redução de custos e a simples integração de sistemas ao mesmo tempo que se transformam em uma das grandes preocupações SCADA.

Estas preocupações estão diretamente ligadas a

Manutenção de senhas – Incrivelmente as senhas utilizadas em plantas industriais ainda, e por anos, permanecem as mesmas (default) que são configuradas pelos fornecedores de plantas e sistemas SCADA. Além de serem as mesmas, praticamente são de domínio público de todos os funcionários relacionados à operação. Até mesmo os que já não trabalham mais na empresa.

Segurança HTTP – Atualmente muitas unidades remotas (RTUs) são conectadas e acionadas via internet pelo protocolo HTTP sem a correta aplicação de camadas de segurança e muito menos criptografia dos dados trafegados. Aliado à fraqueza das senhas é um caminho certo a ser explorados por cibercriminosos. Uma das contramedidas a serem imediatamente adotadas é o bloqueio do protocolo HTTP e a permissão de uso ao protocolo HTTPS que contempla SSL (security socket layer).

Firewalls industriais – De que adianta um firewall que apenas possua tratamento para o protocolo TCP/IP em ambientes industriais? Praticamente nada. Aliás, este dispositivo poderá causar perdas de performance em ambientes SCADA que trafegam protocolos como o DNP3, modbus, profinet, etc. Recomenda-se então o uso de firewalls industriais que possuam nativamente estes protocolos. São desenhados, inclusive, para resistir a altas temperaturas e choques. Por possuírem a característica de gerenciamento dos protocolos industriais, também trabalham na velocidade destes.

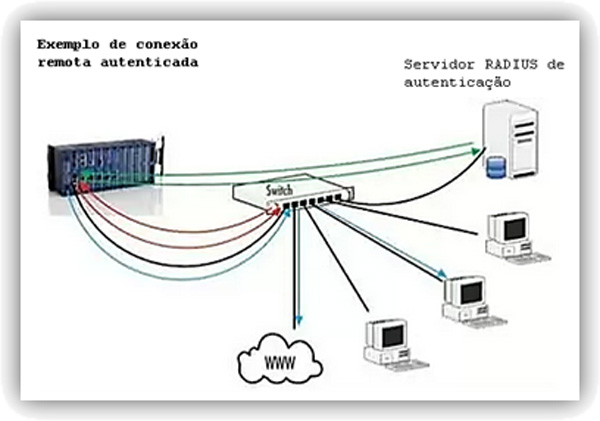

Autenticação – Abordemos o cenário em prática no universo das “Remotas” (RTUs) que inclui autenticação segura a IEEE 802.1X e ao protocolo DNP3.

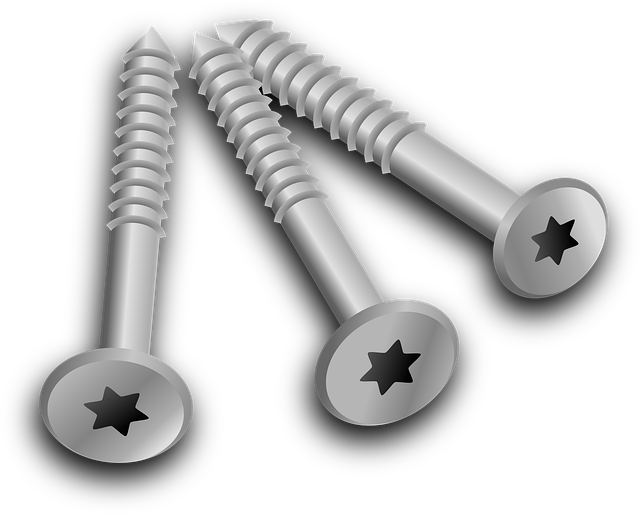

Figura 2: Autenticação com servidor Radius

Utilizando apenas IEEE 802.1X cada dispositivo na rede (máquina) pode se identificar como um servidor de autenticação e assim endereçar um risco de segurança corporativa e consequentemente física.

Esta autenticação funciona através de um processo de desafio onde, por exemplo, quando um comando de operação a uma bomba hidráulica é recebido a partir do servidor (seta azul), a RTU desafia o próprio servidor para ter certeza que a origem do comando é autêntica e legítima dentro da rede segmentada (seta amarela). O servidor então responde com a mensagem de autenticação. Estando esta correta, somente assim a RTU executará o comando para a bomba.

A chave de autenticação é atualizada em intervalos de tempo pré definidos de forma que chaves antigas não sejam roubadas e novamente utilizadas. Se a unidade remota não receber uma nova chave em um período x de tempo, a chave atual e em uso deve ser marcada como roubada e inválida e a partir daí nenhum comando será executado até que uma nova chave seja recebida.

Bibliografia:

- Trendmicro.com;

- Waterworld.com;

- BBC;

- Isa.org.

[Webinsider]

…………………………

Leia também:

- BYOD: bom para o usuário, problema para a TI

- Os investimentos em segurança da informação no Brasil

- WWIII, o Cyber Dia D pode estar próximo

- TrapWire: você pode ter caído na rede de vigilância

…………………………

Conheça os cursos patrocinadores do Webinsider

- TreinaWeb – Cursos de Tecnologia da Informação – treinaweb.com.br/cursos-online

Leonardo Cardoso de Moraes

Leonardo Cardoso de Moraes (leonardo@cardosodemoraes.com.br) é diretor comercial da TI Safe e perito forense.