Informações estratégicas são um ativo crítico para qualquer organização. Mas será que estão sendo bem cuidadas? Será que as organizações conseguem identificar quais são suas informações estratégicas e reconhecer onde vazamentos, fraudes e furtos podem prejudicar os negócios seriamente?

Primeiro vamos começar quebrando um paradigma. No começo da informática era fácil encontrar os ativos digitais de uma empresa. Eles ficavam num lugar chamado de CPD (Central de Processamento de Dados). Hoje a coisa complicou muito! Podemos encontrar informações das empresas circulando em notebooks, fitas de backups, pen drives, smartphones, e-mails etc.

Como garantir o bom uso e a segurança das informações críticas para o negócio agora? Apenas um firewall protegendo a rede já não adianta mais, pois os dados estão circulando por diversos meios, em diversos estados e até fora do perímetro da organização.

Calma! Tudo isso pode ser resolvido. Vamos trabalhar neste texto seis dicas rápidas para implantar criptografia no ambiente corporativo.

Antes de começarmos com as dicas, segue uma definição de criptografia segundo a Wikipedia:

Criptografia (Do Grego kryptós, “escondido”, e gráphein, “escrita”) é o estudo dos princípios e técnicas pelas quais a informação pode ser transformada da sua forma original para outra ilegível, de forma que possa ser conhecida apenas por seu destinatário (detentor da “chave secreta”), o que a torna difícil de ser lida por alguém não autorizado. Assim sendo, só o receptor da mensagem pode ler a informação com facilidade.

1. Mapeando os ativos

Mapear os ativos digitais críticos para a organização (como projetos estratégicos, planilhas financeiras, relatório de vendas etc.) são algumas das informações estratégicas mais comuns e sensíveis para as empresas – e sua segurança merece total atenção.

Mas evite engessar a sua empresa, criptografando então somente as informações realmente estratégicas para o negócio (para que sua empresa não comece a deixar de entender do que hoje faz e acabar virando especialista em criptografia!).

2. Entendendo os diferentes estados da informação

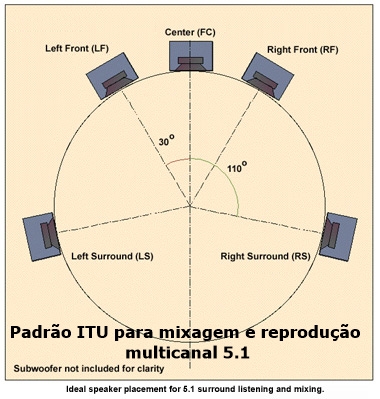

Após mapear as informações criticas para o negocio da organização, devemos entender os diferentes tipos do estado das informações e os meios onde podemos encontra-las.

- Armazenada: são considerados dados armazenados os que residem em notebooks, desktops e servidores;

- Em movimento: são considerados dados em movimento os que residem em pen drives, smartphones, CDs e e-mails;

- Em uso: são considerados dados em uso os que se encontram em estado de processamento (sistemas de e-commerce, bancos de dados, ERPs etc.).

3. Encontrando uma solução no mercado

Mais uma vez vale a pena procurar por fornecedores que possuam histórico positivo de casos de sucesso no mercado, plano de atualização da tecnologia – verificar se existem custos para este processo – , suporte técnico e tempo de resposta satisfatório às necessidades da organização.

Alguns fornecedores possuem linhas de soluções para atender os diferentes estados da informação e o meio onde se encontram; já outras possuem algo como um combo, onde é possível atender a mais de um estado da informação e meio em que reside numa única solução.

Um ponto importante é saber que a peça mais importante nesta tecnologia é a chave que lhe dará permissão para ler o conteúdo criptografado. Muita atenção deve ser tomada nesta etapa. Desenhe um ambiente de backup das chaves e certificados de modo seguro para, em casos de desastre, você conseguir ler novamente as informações que criou.

4. Mudança de cultura dos colaboradores

Além do treinamento e capacitação da equipe que administra a operação da solução, especialmente falando de projetos de criptografia devemos atentar para capacitar também todos os colaboradores que farão uso da tecnologia.

O bom entendimento da aplicabilidade da solução no dia-a-dia do colaborador ajudará a maximizar os resultados obtidos quanto à segurança da informação – principal objetivo do projeto – e evita transtornos na utilização errada da solução. Haverá também redução do número de chamados que a equipe de suporte a microinformática deverá responder referente a dúvidas de utilização e problemas causados pelo mau uso.

5. Implantando a tecnologia

O planejamento da implantação das soluções de criptografia adquiridas deverá começar pelas informações mapeadas como mais críticas, ate as menos críticas.

Backup, não esqueça dele! Antes de criptografar qualquer informação realize um backup.

Obedeça os passos anteriores, implante com cuidado a tecnologia e lembre-se de treinar os envolvidos.

6. Auditoria

Um processo de auditoria continuo e periódico deve ser realizado, tendo em vista:

- a guarda das chaves e certificados;

- a utilização dos novos recursos tecnológicos implantados;

- a visualização e entendimento dos logs dos servidores e clientes;

- os testes das regras criptográficas aplicadas, a fim de assegurar o perfeito funcionamento da tecnologia no ambiente.

Boa sorte! [Webinsider]

.

Marcos Vinícius da Silva Junior

Marcos Vinicius M. da Silva Junior é consultor em segurança da informação.

Uma resposta

legal….